WannaCrypt 2.0 aka Wannacryptor, recuperación y evasión

Hace bien poco estábamos hablando del nuevo ransomware de moda: Wannacry o Wannacryptor. Se ha expandido como la pólvora con la ayuda de un gusano y algo de desidia por parte de las empresas importantes y usuarios particulares, desconocedores de los riesgos que existen en sus sistemas informáticos.

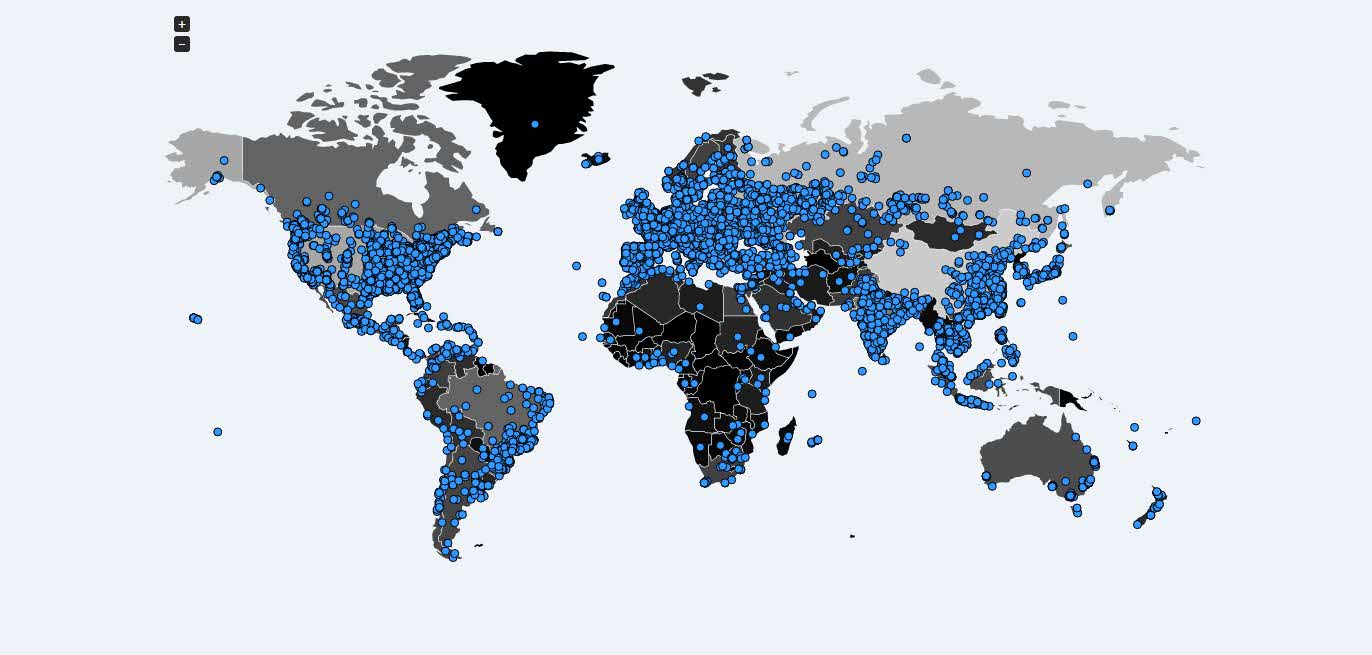

Cerca de 150 países y unos 250000 equipos informáticos fueron afectados con la primera versión. Encuentra un detallado análisis técnico de la amenaza aquí

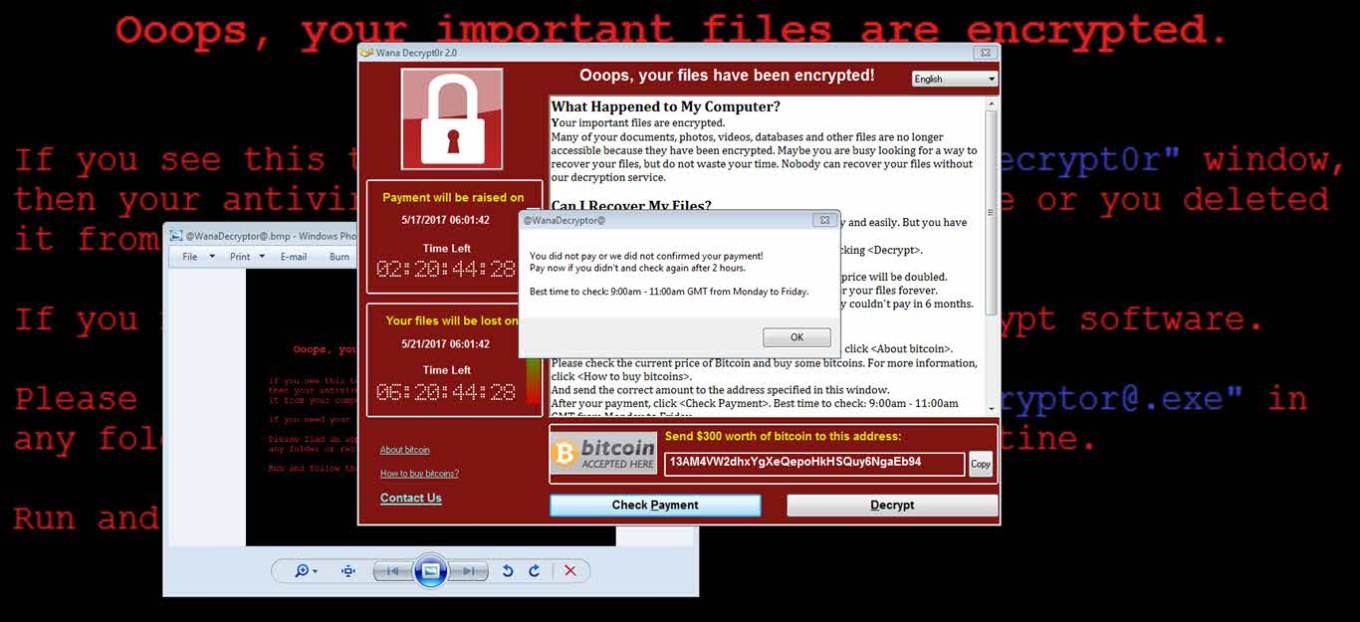

Antes de continuar una cosa, no paguéis, de ningún modo. Como apuntan los expertos de Checkpoint no tenemos ninguna garantía de que nos vayan a devolver los archivos y de hecho no está sucediendo, en ningún caso. Hasta ahora los desarrolladores de esta amenazahan conseguido unos beneficios bastante discretos (afortunadamente) y que no llegan a 80000 dólares.

La versión primigenia del malware contenía un kill switch descubierto por un joven investigador y que ha permitido contener en gran medida su expansión. Ahora, sin embargo, están apareciendo las primeras variantes sin este «mecanismo» y por tanto no hay forma de frenar la expansión del mismo.

WannaCry 2.0 sin «kill switch»

Este nuevo ransomware no habría, en principio, sufrido grandes cambios respecto al primero. El único conocido es sin embargo crucial: ya no se puede engañar al mismo para que no infecte, utilizando la conexión del malware con un dominio (no es un C&C) para mantenerse latente. Se han visto varias versiones inmunes a dicho mecanismo.

Es difícil atribuir la amenaza a un orígen concreto, si tenemos en cuenta que el código se manipula en muchos casos para utilizar albafetos o referencias a redes que no son reales.

Como ya habréis visto en prensa, radio o TV unos piensan que viene de China (primera hipótesis), otros han dicho luego que de Rusia o EEUU, mientras organismos de este país culpan a Corea del Norte -el adorable Kim Jon Un- porque, de hecho, se ha encontrado alguna que otra similitud con el código utilizado en el ataque contra Sony hace unos dos años.

Extensiones afectadas

.doc,.docx,.docb,.docm,.dot,.dotm,.dotx,.xls,.xlsx,.xlsm,.xlsb,.xlw,.xlt,.xlm,.xlc,.xltx,.xltm,.ppt,.pptx,.pptm,.pot,.pps,.ppsm,.ppsx,.ppam,.potx,.potm,.pst,.ost,.msg,.eml,.edb,.vsd,.vsdx,.txt,.csv,.rtf,.123,.wks,.wk1,.pdf,.dwg,.onetoc2,.snt,.hwp,.602,.sxi,.sti,.sldx,.sldm,.sldm,.vdi,.vmdk,.vmx,.gpg,.aes,.ARC,.PAQ,.bz2,.tbk,.bak,.tar,.tgz,.gz,.7z,.rar,.zip,.backup,.iso,.vcd,.jpeg,.jpg,.bmp,.png,.gif,.raw,.cgm,.tif,.tiff,.nef,.psd,.ai,.svg,.djvu,.m4u,.m3u,.mid,.wma,.flv,.3g2,.mkv,.3gp,.mp4,.mov,.avi,.asf,.mpeg,.vob,.mpg,.wmv,.fla,.swf,.wav,.mp3,.sh,.class,.jar,.java,.rb,.asp,.php,.jsp,.brd,.sch,.dch,.dip,.pl,.vb,.vbs,.ps1,.bat,.cmd,.js,.asm,.h,.pas,.cpp,.c,.cs,.suo,.sln,.ldf,.mdf,.ibd,.myi,.myd,.frm,.odb,.dbf,.db,.mdb,.accdb,.sql,.sqlitedb,.sqlite3,.asc,.lay6,.lay,.mml,.sxm,.otg,.odg,.uop,.std,.sxd,.otp,.odp,.wb2,.slk,.dif,.stc,.sxc,.ots,.ods,.3dm,.max,.3ds,.uot,.stw,.sxw,.ott,.odt,.pem,.p12,.csr,.crt,.key,.pfx,.der

A continuación tenéis una galería de imágenes que incluye ransom notes (demandas) del mismo e imágenes correspondientes a su código.

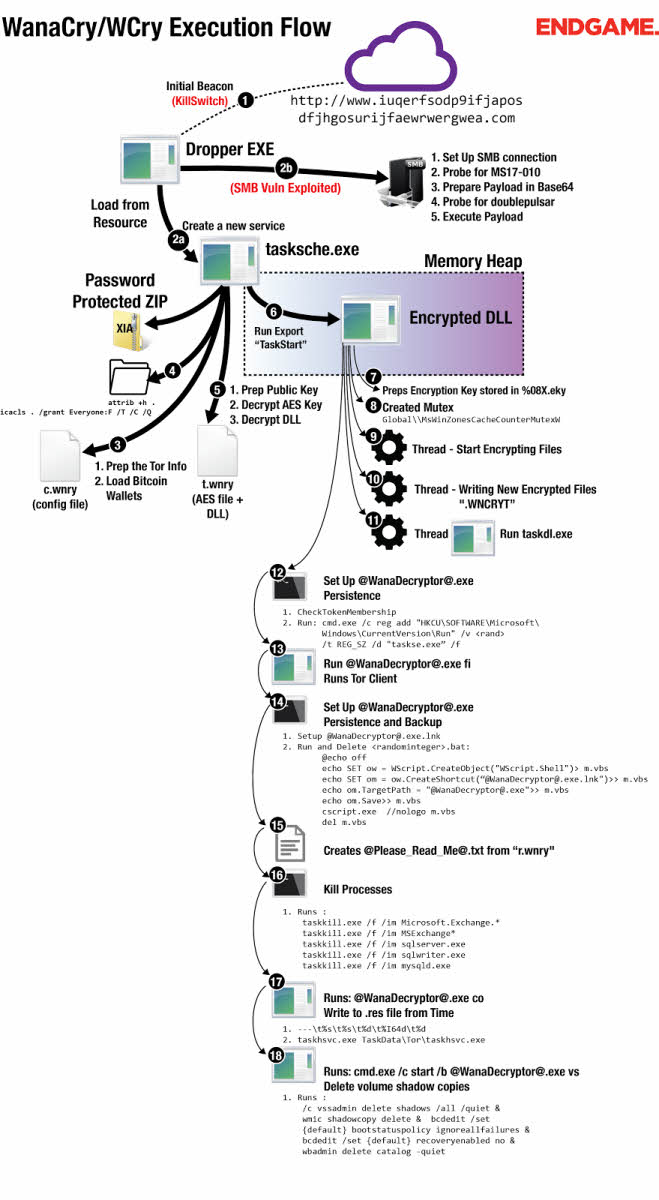

La firma Endgame ha publicado una excelente infografía que cubre todas las fases de actuación del malware:

Infectado con WannaCrypt 2.0 (o eso creo)

Lo primero es lo primero: asegúrate de que es esta y no otra amenaza la que se ha colado en el equipo. Para saber la variante de ransomware que ha cifrado tus archivos, bastará con que envíes un par de ellos (también ransom notes si las tienes) a uno de estos servicios:

1. Eliminar WhyCry/WannaCry

Trojan.ransom.wannacry puede eliminarse de forma relativamente sencilla reiniciando el sistema en modo seguro y analizando con un live cd, ya sea de Kaspersky o Bitdefender (por ejemplo) ya que está confirmado que lo reconocen. De momento, algo menos de un 40% de antivirus tienen firmas para WannaCrypt.

2. Ubicaciones comunes donde aterriza el ransomware

Algunas variables de carpetas comunes son escogidas por defecto para que el ransomware se coloque a sí mismo en el sistema tras ser descargado. Algunas de estas ubicaciones estarán ocultas por defecto, así que deberemos habilitar los archivos y carpetas ocultos antes de poder verlo en el explorador de Windows.

- %SystemDrive%\ (C:\)

- %SystemRoot%\ (C:\Windows, %WinDir%\)

- %UserProfile%\

- %UserProfile%\AppData\Roaming\

- %AppData%\

- %LocalAppData%\

- %ProgramData%\ / %AllUserProfile%\

- %Temp%\ / %AppData%\Local\Temp\

Es conveniente revisar dichas ubicaciones y borrar TODO rastro del programa, tanto ejecutables como notas, cuando no las necesitemos. Si no tenemos nada importante que conservar, incluso podríamos formatear el disco a bajo nivel (nada de formato rápido) y volver a instalar nuestro sistema operativo.

En caso de tener un servidor o equipo afectado, no está de más revisar los logs de herramientas de seguridad y eventos del sistema (Win + R >> Eventvwr + INTRO) para saber si nuestras medidas de seguridad han eliminado algún archivo relacionado con el malware.

3. El registro de Windows

Ahora sacaremos el ransomware del inicio automático de Windows, para ello haremos lo siguiente:

- Inicio > Ejecutar > regedit seguido de Intro

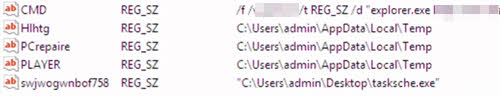

- Desplegaremos HKEY_CURRENTUSER > Software > Microsoft > Windows > Currentversion > Run y borraremos todas las entradas similares a las que aparecen en la siguiente imagen

NOTA: estos pasos manuales son comprobaciones que deben hacerse ADEMÁS de usar un antivirus o antimalware, no sustituyen su función.

Evitando la expansión de WannaCrypt mediante SMB

Es posible desactivar la escucha del equipo a través del puerto 445 y el 139, utilizado comúnmente para compartir archivos y carpetas en red mediante Server Message Block. Esto puede ser conveniente si aún no hemos aplicado el parche o si no vamos a utilizar dicho servicio en absoluto, con lo cual es conveniente cerrar dicho puerto.

Desde el panel de control

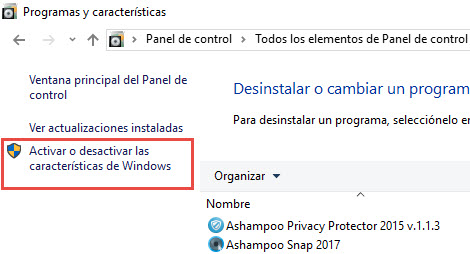

- Inicio > Panel de Control > Programas y Características

- Ahora seleccionaremos Activar o desactivar las características de Windows:

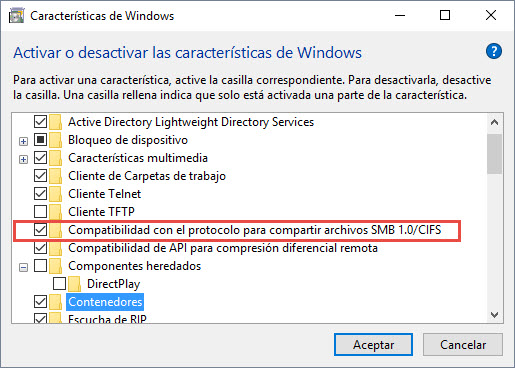

- Localizaremos la entrada Compatibilidad con el protocolo para compartir archivos SMB 1.0 / CIFS

La desmarcaremos y aceptaremos los cambios.

- Si queremos desactivar SMB en Windows Server 2012 o posterior, podremos hacerlo así:

- Abriremos el Server Manager y seleccionaremos la opción «Administrar» > Eliminar roles o características

- Ahora buscaremos la opción SMB 1.0/CIFS File Sharing Support (dependerá del idioma) y aplicaremos los cambios reiniciando el equipo.

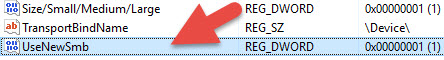

Desde el editor del registro

También podemos modificar una parte del registro de Windows para conseguir esto rápidamente.

- Inicio > Ejecutar >»regedit» o bien Win + R > «regedit» seguido de INTRO.

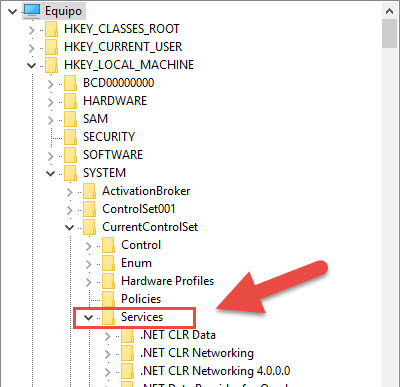

- Desplegaremos HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services.

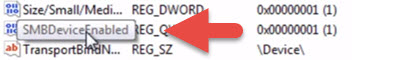

Ahora buscaremos NetBT > Parameters. Si existe una entrada similar a la siguiente, estableceremos el valor en «0».

Windows 7:

Windows 10:

Hemos terminado.

Recomendaciones generales para no infectarse

- Actualiza Windows a la última versión mediante Windows Update. Si lo deseas, puedes descargar el parche para la vulnerabilidad SMB de forma individual.

- Actualiza Windows Defender a la última versión para evitar que exploten una vulnerabilidad reciente y mantén tu antivirus siempre actualizado.

- Activa o descarga (si aún no lo tienes) un bloqueador de pop-ups como Adblock Plus o Ublock Origin. Según mi experiencia y la de muchos usuarios este último es más efectivo.

- En su defecto, activa el bloqueador de elementos emergentes de Chrome, Internet Explorer o tu navegador habitual.

- Habilita el filtro SmartScreen de Windows para protegerte de ejecución de archivos peligrosos.

- Aplica la prudencia, no abras enlaces cuyo destino desconoces o archivos sin saber su procedencia ni la extensión real de los mismos. Ante la duda, analiza estos con VirusTotal o Metadefender.

¿Quieres descargar WannaCry?

Si deseas comprobar como se comporta el malware en un entorno controlado, puedes conseguirlo de varias formas:

Prevenir la amenaza en UTM o SIEM

Cuando se trata de mantener a raya este ransomware para que no afecte a nuestra red corporativa, debemos seguir una serie de pautas. La forma de llegar a ello será diferente dependiendo del sistema utilizado, pero ahí va:

Solicitudes DNS: wcry realiza un dnslookup siempre al comienzo, así que registrarla peticiones de resolución de nombres DNS/puerto 53 en los log, para el dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea es una buena idea. Los últimos 7 días sería un rango temporal apropiado. Una vez hecho esto, si encontramos algún host en nuestra red haciendo solicitudes con ese destino, estará con bastante seguridad infectado .

Si utilizamos la combinación Nessus + Tenable, será tan fácil como aplicar el plugin 59275.

Movimiento lateral: este malware se expande rápidamente porque, tras infectar un sistema, utiliza el puerto 445 (si lo encuentra abierto) para desplazarse a otras unidades de red. Por tanto, interesa habilitar una política de búsqueda para hosts que busquen en dicho puerto en nuestra red.

Conclusiones

WannaCrypt ha visto su segunda versión y seguro no será la última. Ahora, otros ransomware como Globe o Dharma están comenzando a utilizar EternalBlue para así infectar mediante conexiones SMB. Es momento de estar vigilantes y seguir aplicando nuestros backups de forma regular y comprobar que funcionan!

Categorías

Alejandro Ver todo

Trabajo como consultor de ciberseguridad y me gusta lo que hago. Aficionado a la informática / tecnología en general, me gusta compartir con la gente lo poco que sé. También soy aficionado al deporte y los videojuegos.