Pruebas de Phishing, reconocer y analizar mensajes fraudulentos

El phishing es uno de los métodos más utilizados y rentables para los ciberdelincuentes, los números están ahí y siempre muestran lo mismo: el factor más débil de una cadena de seguridad es siempre el factor humano. Algunos lo llaman la capa 8, lo que hay entre el monitor y la silla….ejem.

Aquí ya he tratado el tema en más de una ocasión, pero quería elaborar una guía propiamente dicha para saber cómo detectar un email con ataque phishing. Así que, teniendo en cuenta que el mes de Octubre ha sido el de la ciberseguridad, no hay mejor forma de celebrarlo.

Los informes de Verizon muestran cada año que más de 2 de cada 3 fugas de información implicaron algún tipo de ataque de ingeniería social, más comúnmente Phishing.

Pistas para reconocer un email con phishing

1. Mensaje enviado desde un email de dominio público o diferente

La mayoría de empresas que nos prestan servicios – al menos, que se son creíbles- por norma general se abstendrán de contactarnos a través de direcciones de email de @gmail.com o @yahoo.es.

Si el nombre de dominio que sigue a la «@» coincide con el remitente del email, probablemente estamos ante un correo legítimo. Lo mejor que podemos hacer en caso de duda, no obstante, es escribir el correo del remitente en un buscador como Google.

Es conveniente fijarse en la dirección de correo y no solamente en el campo remitente, porque la identidad de un usuario podría suplantarse, e incluso con un correo corporativo, si se ha comprometido previamente un servidor SMTP porque este no estaba bien protegido.

Ejemplo de lo que NO es legítimo bajo ningún concepto.

También podemos analizar las cabeceras del email en busca de algún indicador de ilegitimidad.

- http://theanonymousemail.com/

- https://mxtoolbox.com/EmailHeaders.aspx

- https://www.iptrackeronline.com/email-header-analysis.php

- https://cyberforensics.in/OnlineEmailTracer/index.aspx

2. Mal redactado, formato indebido, idioma incorrecto

Casos en los que deberíamos plantearnos de forma inmediata que estamos ante una posible suplantación de identidad son los errores gramaticales, el idioma y el formato. En las campañas de spam masivo es fácil de reconocer alguno de estos aspectos.

¿Qué opinas del siguiente correo? ¿Es normal que residiendo en España recibas un correo en un idioma diferente al tuyo? Poco probable, aunque aún posible.

¿Dónde está el logotipo de Yahoo? Y aunque estuviera, ¿es legítimo o es el que utilizaban hace 10 años?

Presta atención a las faltas de ortografía o gramática. Muchos emails automatizados cometen errores que una persona de habla nativa no cometería. No es un lenguaje natural.

Además, fíjate en si el mensaje tiene la apariencia de ser una simple «plantilla» donde cambian el nombre y poco más (pesca de arrastre, digamos).

Aplica el sentido común. Y si tienes dudas, contacta con el remitente por una vía diferente en lugar de responder al correo: un teléfono, una página web, etcétera.

3. El nombre de dominio está mal escrito

Los atacantes utilizan toda suerte de técnicas para confundirnos, siendo otra lo que se conoce como typosquatting. Esto es indicador directo de un email con phishing, y es que el nombre de dominio se parece mucho al original, pero con alguna diferencia. Ejemplos:

gooogle micro-soft

Para determinar si el remitente de un correo sospechoso de phishing es o no legítimo, puedes utilizar la siguiente herramienta.

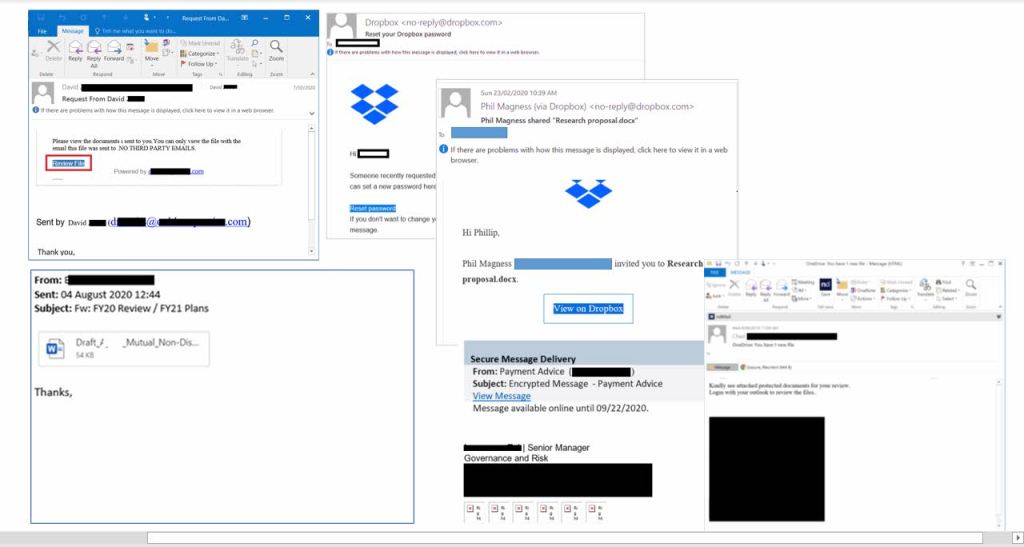

4. Aparecen archivos adjuntos o enlaces

Cualquier mensaje de ingeniería social tendrá algo malicioso para infectarnos, pudiendo ser un archivo PDF o Excel, un archivo comprimido o quizá un enlace que nos lleve a un servidor controlado por el atacante, desde donde desencadenar el ataque.

Podemos ver que un enlace es fraudulento de forma rápida si el dominio al que «apunta» es diferente al del remitente que hemos recibido o sobre lo que versa el mensaje. En el ejemplo siguiente, en lugar de apuntar hacia Netflix, el link apunta hacia un recurso externo bastante dudoso.

La siguiente imagen es un caso real que me tocó muy de cerca y suposo que el atacante obtuvo el control de la cuenta de Amazon, expulsando a su legítimo propietario y cambiando la contraseña.

4.1 Prevenir redirecciones maliciosas

Utiliza herramientas como las propuestas a continuación para determinar si los enlaces llevan a sitios seguros, además de si hay reportes de phishing para los mismos.

- https://Urlscan.io (requiere crear una cuenta gratuita)

- https://checkphish.ai

- https://Phishcheck.me

4.2 Detectar y analizar archivos maliciosos

Nos valdremos de sitios tan populares como:

5. Patrones comunes a cualquier intento de phishing

Urgencia: mediante el establecimiento de un límite de tiempo para actuar, se aseguran de limitar igualmente nuestra evaluación del posible phishing. Ejemplo: «Obtén tu premio antes de que expire«; «El jefe quiere que modifiques este informe antes de mañana» o similares. Esto también puede venir en forma de «Tiene un paquete pendiente de recoger en XXXXX, pulse aquí para realizar el seguimiento».

Amenaza: un argumento de peso para convencer es hacernos temer supuestas represalias. Normalmente esto ya va implícito en cierto casos como el Fraude CEO (si tu jefe te pide algo, no se lo negarás fácilmente). Ejemplos conocidos son los del Virus de la Policía (¿alguien se acuerda?) así como el falso soporte técnico de Microsoft, entre otros.

Beneficio: aquí tenemos desde las clásicas Nigerian Letters (cartas nigerianas), esto es, cuando un príncipe de un lejano país como Kazajstán quiere compartir su fortuna contigo, así como un posible premio de lotería que no has jugado…hasta cosas más elaboradas -y peligrosas- como falsos anuncios en webs como Segundamano o Wallapop, que pueden sacarte el dinero o datos personales.

Si algo es demasiado bueno para ser cierto, es porque no lo es.

Conclusiones

Existe una variedad ingente de tipos de mensajes que podemos recibir (de hecho la mayoría se filtran directamente en capas que ni vemos. Pero aún hay más, ya que los mensajes de correo no son la única arma disponible para los atacantes. Están el teléfono, los mensajes en redes, los SMS e incluso…las cartas en papel!

Desconfía siempre, busca una segunda opinión si es necesario y aplica estos principios en cualquier caso. Y, por supuesto, si quieres proteger tu identidad digital e ir un paso más allá, no olvides configurar el segundo factor de autenticación en tus cuentas siempre que sea posible 🙂

Categorías

Alejandro Ver todo

Trabajo como consultor de ciberseguridad y me gusta lo que hago. Aficionado a la informática / tecnología en general, me gusta compartir con la gente lo poco que sé. También soy aficionado al deporte y los videojuegos.

Fantástico artículo, Alejandro. Lo malo es que aquí pasa desapercibido porque imagino que los lectores habituales de tu blog ya están, al menos, un poco introducidos en el mundo de la seguridad.

Este artículo (y otros similares que hay por la web) tendría que estar en sitios más visibles e incluso divulgarlo por las empresas, pero soy consciente de que sería predicar en el desierto. La mayoría de la gente no está dispuesta a «perder» tanto tiempo en leer sobre algo que a ellos no les va a pasar nunca o es una exageración. Hasta que caen, y entonces es demasiado tarde, para ellos y/o para la empresa.

Encomiable tu labor divulgativa.

Salu2.

Me gustaLe gusta a 1 persona

Gracias 😌 como siempre por apreciarlo. Con que lo prediques tú me conformo!

Me gustaMe gusta

Muy bueos día.

Sólo para comentar que es un excelente articulo para documentarse. Las ligas de herramientas son muy utiles para las personas que nos estamos adentrando a este mundo de la ciberseguridad.

Espero poder entrar a leer mas articulos.

Excelenta trabajo

Me gustaLe gusta a 1 persona

Gracias 😊

Me gustaMe gusta