Recuperar archivos cifrados por el ransomware HiddenTear (y sus variantes)

Hace mucho que no hablo de ransomware, lo reconozco. Pero hoy no traigo sino buenas noticias para aquellos que se hayan visto afectados (o conozcan alguien) por el ransomware HiddenTear. La herramienta en cuestión se llama HT Brute Forcer y permitiría -quizá no en todos los casos, pero merece la pena probar- archivos cifrados por este malware.

La contribución se la debemos al conocido investigador Michael Gillespie, muy activo en páginas como BleepingComputer y buen conocedor del ransomware en general. Este anti-ransomware permite recuperar la clave de cifrado sin tener que pagar.

Ransomware HiddenTear

En 2015, los investigadores de ciberseguridad turcos Utku Sen publicaron el ransomware HiddenTear, el primero de tipo open source y con propósitos educativos.

Esta familia de ransomware cuenta con un código fuente público en Github, por lo que no debería extrañar encontrarnos con otros tipos de ransom creados por terceros que lo usan como base, dándole otro diseño, extensiones de archivo y exigencias.

Concretamente, HT Brute Forcer permitiría recuperar claves de cifrado de las siguientes evoluciones de HiddenTear:

8lock8, AnonCrack, Assembly, Balbaz, BankAccountSummary, Bansomqare Wanna, Blank, BloodJaws, Boris, CerberTear, CryptConsole2, CryptoKill, CyberResearcher, Data_Locker, Dev-Nightmare 2xx9, Diamond, Domino, Donut, dotRansom, Executioner, Executioner2, Executioner3, Explerer, FlatChestWare, Frog, Fuck_You, Gendarmerie, Horros, JobCrypter, Jodis, J-Ransomware, J-Want-To-Cry, Karmen, Kraken 2.0, Kratos, LanRan, Lime, Lime-HT, Luv, Matroska, MireWare, MoonCrypter, MTC, Nobug, Nulltica, onion3cry, OpsVenezuela, Paul, PayOrDie, Pedo, PGPSnippet, Poolezoor, Pransomware, Predator, Qwerty, Random6, Random6 2, Randion, RansomMine, Rootabx, Saramat, Shrug, ShutUpAndDance, Sorry, Symbiom, TearDr0p, Technicy, The Brotherhood, TheZone, tlar, TotalWipeOut, TQV, Ton, VideoBelle, WhiteRose, WhiteRose2, Zalupaid, ZenCrypt, Zenis, ZeroRansom, Zorro

Recuperar archivos cifrados por HiddenTear

Para poder recuperar la clave de cifrado asociada a nuestros ficheros, necesitaremos lo siguiente:

- 1 archivo infectado con el ransomware

- 1 copia del mismo archivo que no haya sido afectada por el ransomware

Antes de que pienses que no es posible intenta esto: en otro ordenador de tu casa o de un conocido (incluso puedes descargar una máquina virtual y cogerlo de ahí) en un sistema Windows pulsa las teclas WIN + R seguido del siguiente texto:

%userprofile%\Pictures

Estas imágenes vienen de serie con cualquier versión de Windows similar a la tuya, así que las puedes usar para obtener la copia «no cifrada». La copia cifrada será más fácil de encontrar, ya que solo tendrás que abrir la misma ubicación en el equipo afectado.

Hecho esto, descargaremos HiddenTear Decryptor y lo iniciaremos.

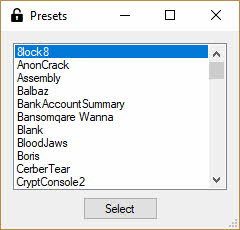

Después abriremos el menú Settings (ajustes) y después pulsaremos en Presets. En este desplegable escogeremos la familia de ransomware basada en HiddenTear que nos afectó.

En caso de no estar seguro sobre la familia, puedes probar el valor por defecto «HiddenTear» o dejar un comentario en Bleepingcomputer, concretamente en el artículo que tratamos.

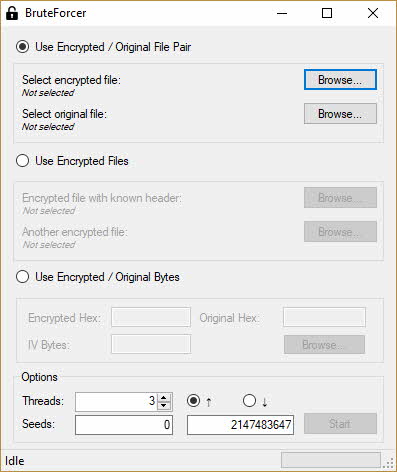

Lo siguiente es seleccionar Tools y arrancar Bruteforcer. Esto abrirá la herramienta de descifrado para los archivos mediante fuerza bruta.

Es momento de escoger una versión cifrada y otra sin cifrar de uno de los archivos del equipo, como decíamos al comienzo del artículo. Usaremos los botones «browse» para encontrar los archivos en este orden. Después pulsaremos start para comenzar el proceso.

Tras un rato, si todo ha ido bien veremos en la parte inferior de la ventana la clave privada:

Apuntaremos esta clave en lugar seguro. Además, tras cerrar la ventana el propio decrypter cargará dicha clave y podremos comenzar el proceso de recuperación.

Ya solo nos queda pulsar sobre Select Directory para buscar los archivos que deseamos recuperar. Recomiendan (con razón) seleccionar el directorio C:\ para así desencriptar todo el disco C. En caso de haber otras unidades afectadas, haremos después lo mismo con ellas.

Descargar HT Bruteforcer

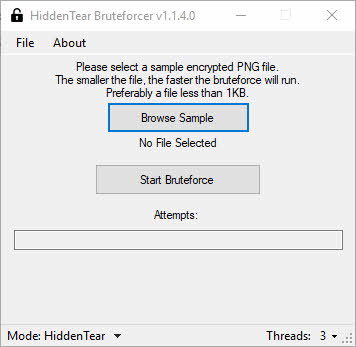

También podemos descargar HT BruteForcer como herramienta standalone para realizar los primeros pasos.

- Haremos clic sobre Browse Sample para buscar un archivo PNG afectado. Cuanto más pequeño, mejor rendimiento obtendremos.

- Ahora pulsaremos Start Bruteforce para comenzar a atacar la clave de cifrado. Puede llevar un tiempo largo.

- Cuando la herramienta haya encontrado la llave de cifrado, esta herramienta la aplicará automáticamente sobre el archivo de pruebas y nos pedirá confirmación sobre si el descifrado del ransomware fue exitoso.

- En caso afirmativo ya podremos utilizar HiddenTear Decryptor pues tendremos la clave privada.

Otros recursos para identificar ransomware

Espero que esta información os sea de ayuda aunque sobre todo espero que no tengáis que utilizarla (salvo con intenciones académicas). Para más información sobre otras muestras de ransomware, no olvides utilizar el buscador de la web.

Categorías

Alejandro Ver todo

Trabajo como consultor de ciberseguridad y me gusta lo que hago. Aficionado a la informática / tecnología en general, me gusta compartir con la gente lo poco que sé. También soy aficionado al deporte y los videojuegos.

Hola Alejandro, ¿Sabes algo acerca de un ransomware que renombra los archivos a «.phobos»?

Un saludo y gracias,

Me gustaMe gusta

Hola,

1. Aplica servicios como ID Ransomware o Cryptosheriff para intentar identificar el problema y comenta resultados –> https://protegermipc.net/2016/04/15/como-saber-con-que-ransomware-estoy-infectado-id-ransomware/

2. Revisa los logs de tu antivirus si puedes acceder a ellos, lo mismo con cualquier ransom note que pueda haber quedado, direcciones de correo y datos como la dirección de la cuenta de pago podrían ayudar a identificarlo. Si encuentras algo interesante puedes compartirlo por esta web https://www.sendspace.com/.

En principio se trataría del ransomware Phobos, que el servicio ID ransomware debería reconocer. En principio.

Saludos.

Me gustaMe gusta

En caso de x2 exe y no se pueda abrir acceso directo de un programa como recupero mi informacion

Me gustaMe gusta

En el post dice que sirve para Lime pero no está en la lista de presets 😦 qué hago!

Me gustaMe gusta

Hola Lu, yo entendi lo siguiente segun el post (revisa parrafo):

HT Brute Forcer permitiría recuperar claves de cifrado de las siguientes evoluciones de HiddenTear:

8lock8, AnonCrack, Assembly, Balbaz, BankAccountSummary, Bansomqare Wanna, Blank, BloodJaws, Boris, CerberTear, CryptConsole2, CryptoKill, CyberResearcher, Data_Locker, Dev-Nightmare 2xx9, Diamond, Domino, Donut, dotRansom, Executioner, Executioner2, Executioner3, Explerer, FlatChestWare, Frog, Fuck_You, Gendarmerie, Horros, JobCrypter, Jodis, J-Ransomware, J-Want-To-Cry, Karmen, Kraken 2.0, Kratos, LanRan, Lime, Lime-HT, Luv, Matroska, MireWare, MoonCrypter, MTC, Nobug, Nulltica, onion3cry, OpsVenezuela, Paul, PayOrDie, Pedo, PGPSnippet, Poolezoor, Pransomware, Predator, Qwerty, Random6, Random6 2, Randion, RansomMine, Rootabx, Saramat, Shrug, ShutUpAndDance, Sorry, Symbiom, TearDr0p, Technicy, The Brotherhood, TheZone, tlar, TotalWipeOut, TQV, Ton, VideoBelle, WhiteRose, WhiteRose2, Zalupaid, ZenCrypt, Zenis, ZeroRansom, Zorro

espero resulte, estoy con el mismo problema y en proceso aun……. slds

Me gustaMe gusta

Hola tengo mis archivos de word con una extension etols no que virus ingreso alguien que me pueda ayudar..

Me gustaMe gusta

Tus archivos parecen haber sido afectados por el ransomware STOP/Djvu. No hay un decrypter disponible de momento. Más información: https://www.bleepingcomputer.com/forums/t/671473/stop-ransomware-stop-puma-djvu-promo-drume-support-topic/

Me gustaMe gusta